KVM: qcow2 Disk-Image mit Hilfe von qemu mounten

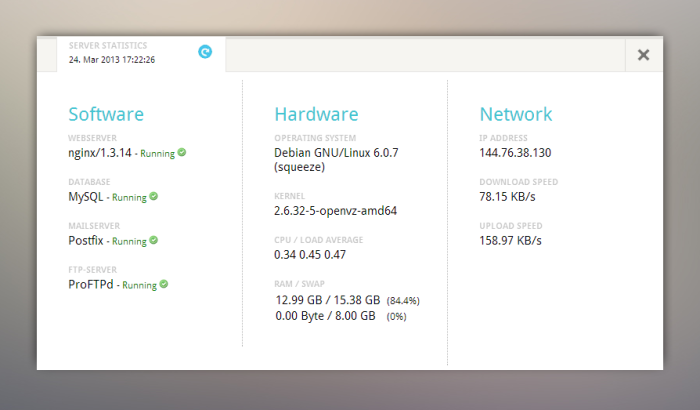

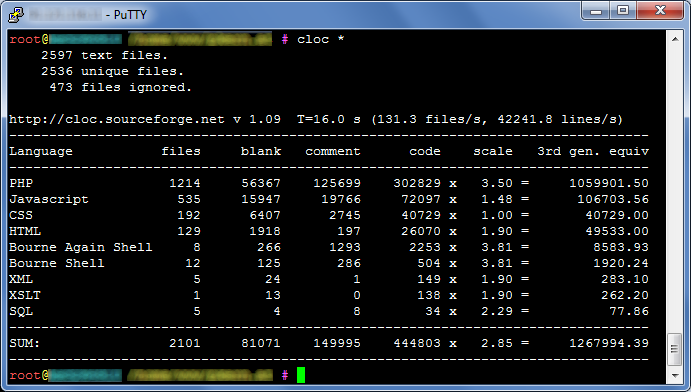

Bei der Virtualisierungstechnologie KVM gibt es verschiedenste Disk-Formate bei der Erstellung zur Auswahl – eines dieser Formate ist qcow2. Nach der Löschung einer KVM Maschine, benötigte ich die Daten der virtuellen Festplatte erneut und hatte zum Glück noch ein Backup zur Hand....