[blog@kernstock.net]$ Blog

This is one post of category "QuickTip" and "Lesson learned"… So I was getting hands on VMware vCloud in my HomeLab and admins who have gone through the administrative-side might know the Public Addresses functionality (see docs). However to note: Don’t ever...

What is it? TPS (Transparent Page Sharing) is a proprietary functionality in VMware ESX(i) which essentially does deduplication of memory pages used for virtual machines. To put it in other words: Identical memory content across multiple machines only consume memory one time....

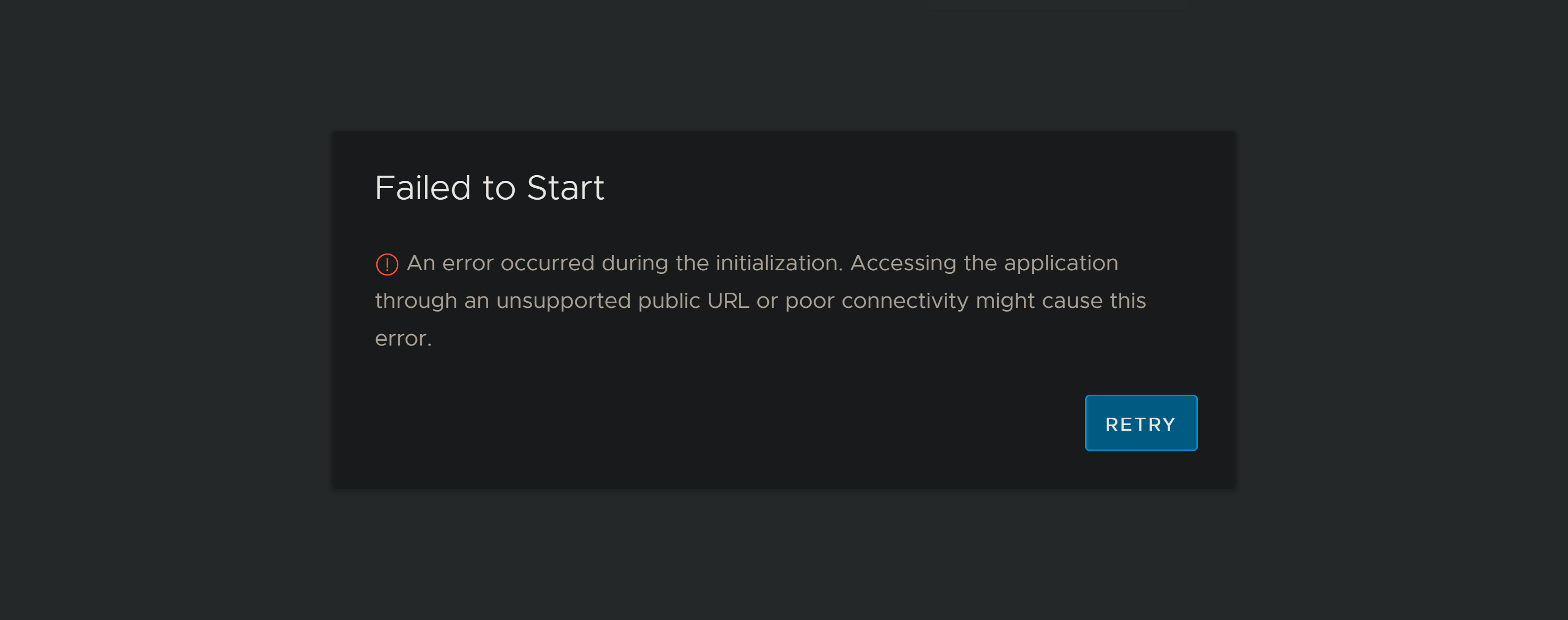

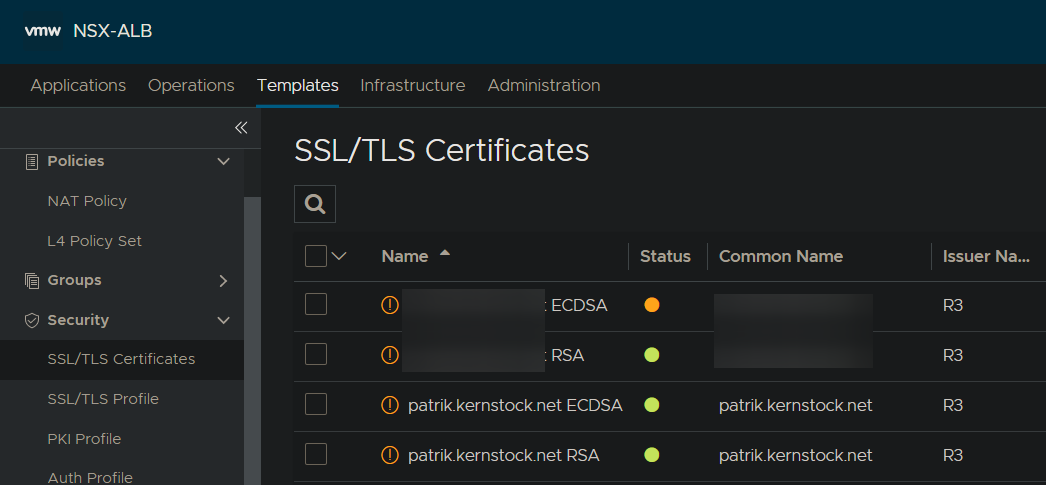

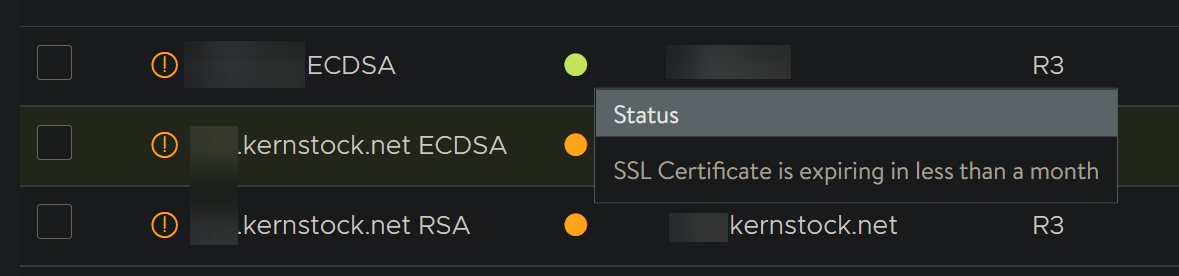

This time I want to introduce the ability to request the famous Let’s Encrypt certificates on your NSX Advanced Load Balancer (also known as Avi Vantage) using comprehensive on-board functionality it offers. I was improving, adding new features and testing the script...

Avi Controller (or NSX Advanced Load Balancer, as known now) is able to automatically run scripts to renew your certificates your Virtual Services use – this is done by such called Certificate Management and ControlScript. The certificate renewal is, by default, triggered...

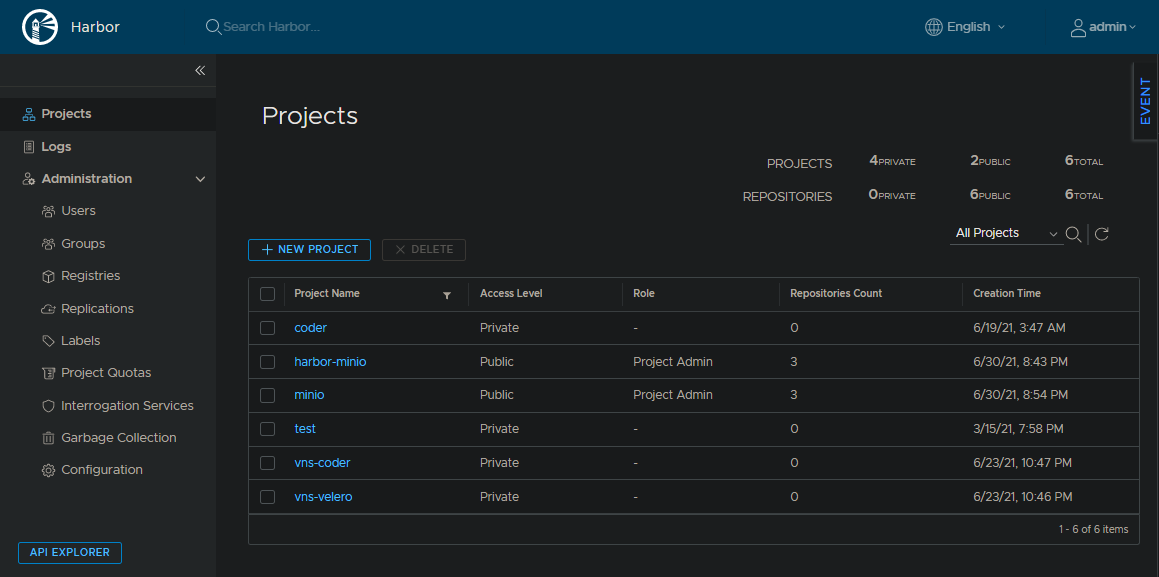

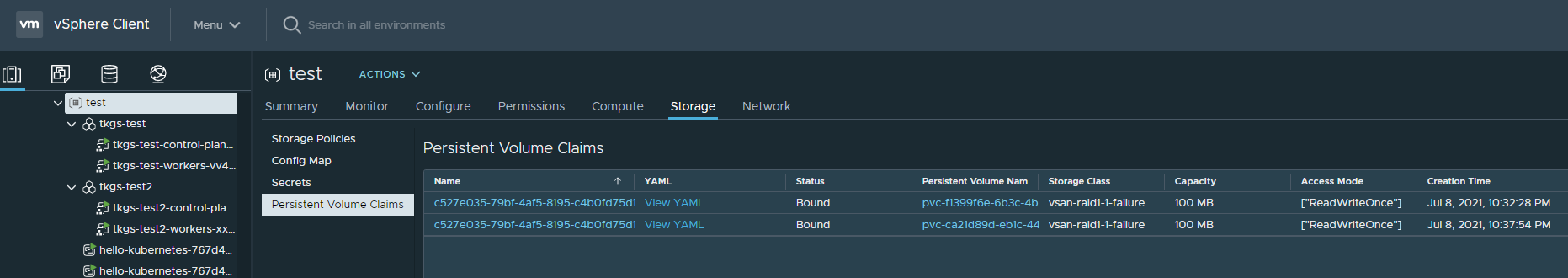

After enabling Workload Management in vCenter as part of vSphere with Tanzu, you can easily enable the Embedded Harbor Registry on the Supervisor Cluster. Bear in mind that this however requires NSX-T in your environment, as the Harbor pods are running directly...

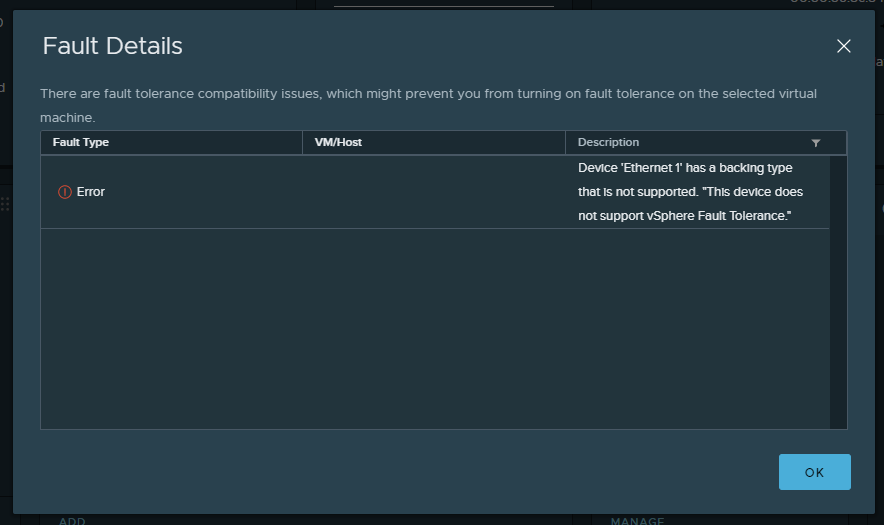

This is just a quick note about something I’ve came across a few weeks ago. Here I was facing the following error when enabling enabling Fault Tolerance on one or more virtual machine: Device 'Ethernet 1' has a backing type that is...

This time, I’m not getting into much detail about specific details around this topic. Consider this as a quick write-up/FYI. If you’ve ever encountered this issue or worked with securityContext‘s in Kubernetes, you might know what I’m talking about. Disclaimer: Before proceeding,...

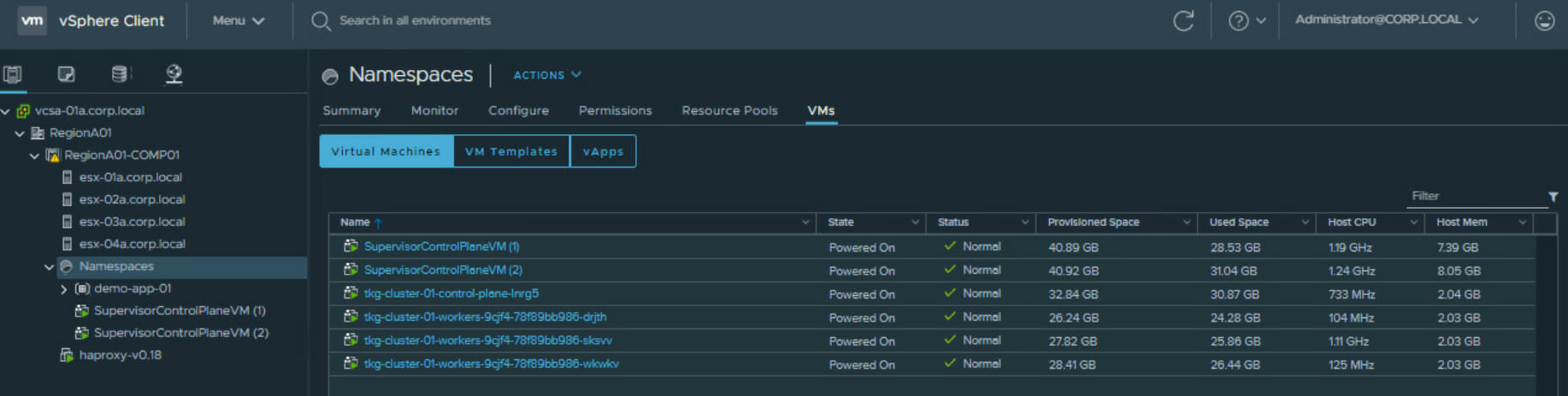

When enabling WCP (Workload Platform) on your vSphere cluster, by default 3 SupervisorControlPlaneVMs (SV) will be deployed. (Those VMs are also sometimes referred as "agents") Those VMs contain a Kubernetes cluster used to: provision your pods on your ESXi hosts, to provision...

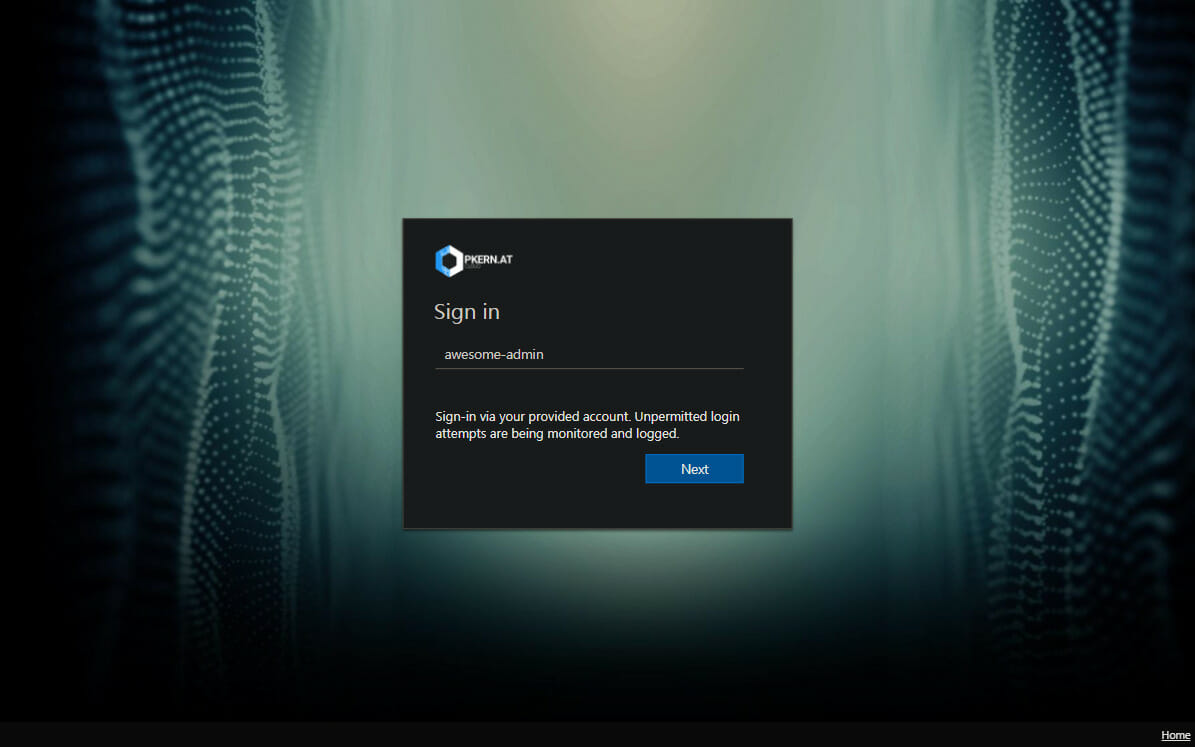

Active Directory Federation Services (ADFS) allows plenty of customizations when it comes to the website theme. One specific customization allows the logon using just the sAMAccountName (e.g. awesome-admin) instead of the UPN (User Principal Name) (e.g. awesome-admin@example.com), by modifying the behavior via...

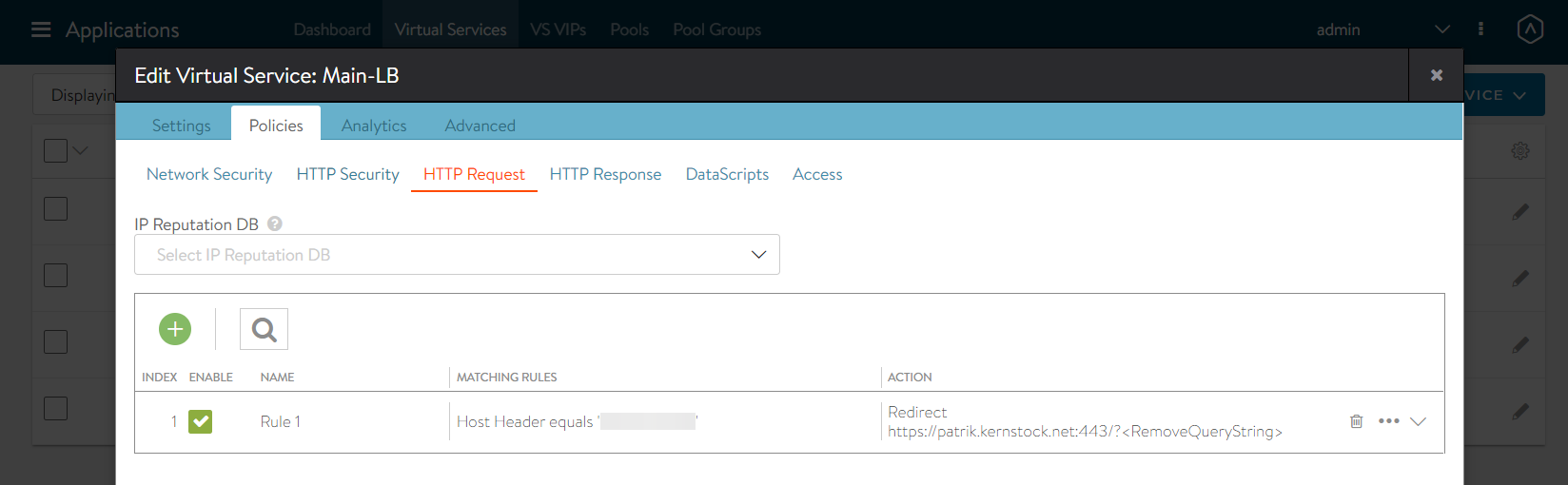

VMware NSX Advanced Load Balancer – also known as AVI Vantage – is a very comprehensive load balancer I was implementing in my lab the last days. The context By default AVI Controller creates one HTTP-Policy-Set per Virtual Service by default and...

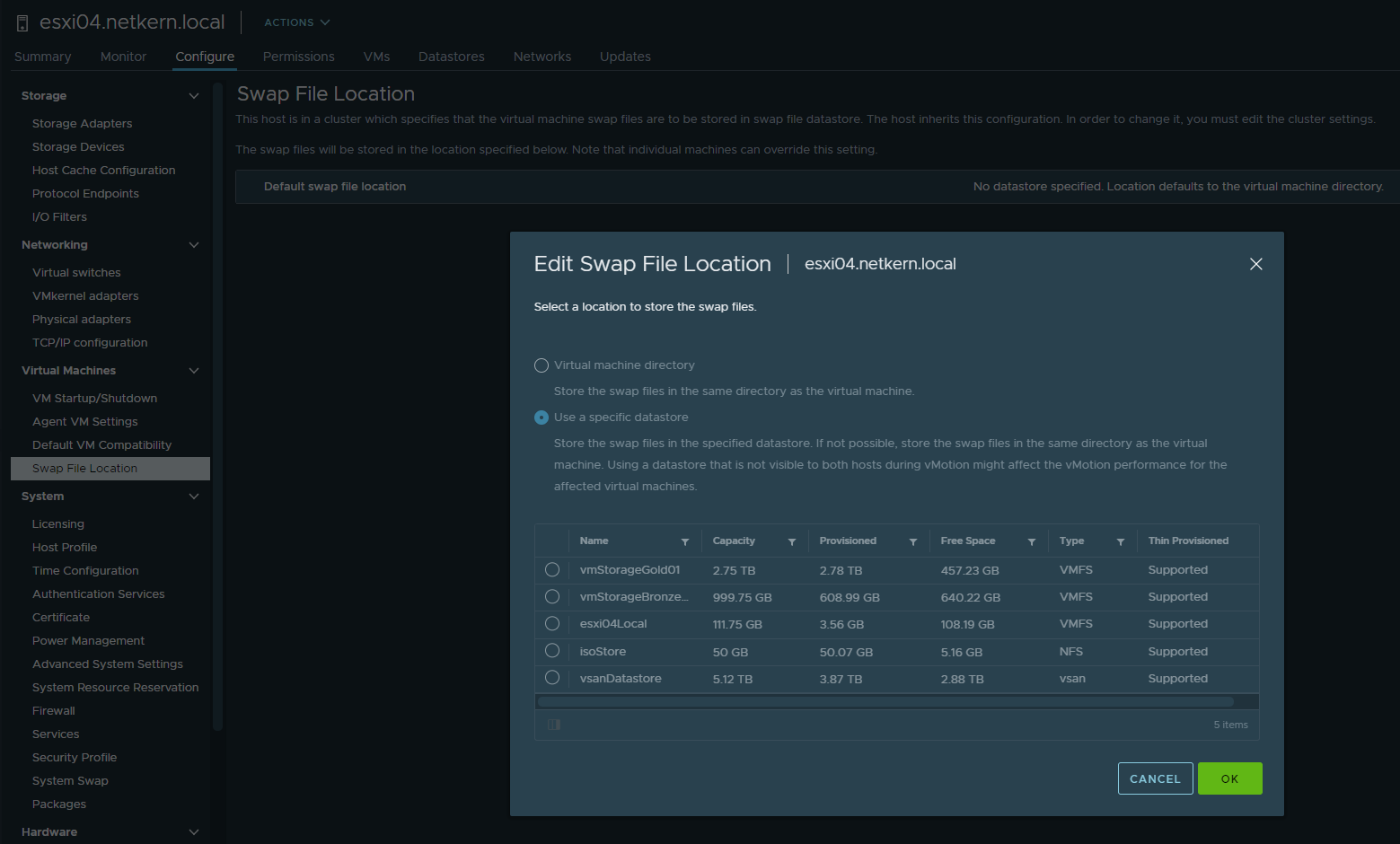

As part of a customer request we were in need to change the swap location to a different datastore, as the current datastore was about to be removed in the near future. This post is meant as a quick note in case...